- - Hacker Sinh Tử Lệnh là ai? (VNN). Mới chỉ ở vào quý đầu tiên của năm 2012, tuy nhiên tình trạng hacker tấn công chiếm quyền kiểm soát những website đình đám tại Việt Nam đã lên tới mức báo động. Lần lượt những trang web của Bkav, Unikey, website trường nơi em “Quỳnh Anh got talent” học tập và đình đám nhất là vụ báo điện tử VietNamNet bị hacker tấn công DDoS trong năm 2011.

- - Hacker Sinh Tử Lệnh là ai? (VNN). Mới chỉ ở vào quý đầu tiên của năm 2012, tuy nhiên tình trạng hacker tấn công chiếm quyền kiểm soát những website đình đám tại Việt Nam đã lên tới mức báo động. Lần lượt những trang web của Bkav, Unikey, website trường nơi em “Quỳnh Anh got talent” học tập và đình đám nhất là vụ báo điện tử VietNamNet bị hacker tấn công DDoS trong năm 2011.Cho đến tận sáng ngày 22/3 vừa qua, Đại tá Trần Văn Hòa, Cục phó Cục Cảnh sát phòng chống Tội phạm Công nghệ cao – C50 (Bộ Công an) đã tuyên bố tại một cuộc hội thảo về bảo mật tại Hà Nội rằng thủ phạm tấn công website của Bkav và Báo điện tử VietNamNet là do nhóm hacker mang tên “Sinh Tử Lệnh” gây ra. Vậy nhóm hacker này có thân thế ra sao?

|

| Theo Đại tá Trần Văn Hòa, báo điện tử VietNamNet bị Sinh Tử Lệnh tấn công. |

Cái tên “Sinh Tử Lệnh” đã là chủ đề bàn tán sôi nổi của giới bảo mật trong nước từ năm 2010, 2011 bởi nhóm đã tấn công chiếm quyền kiểm soát rất nhiều trang web và blog nổi tiếng tại Việt Nam. Sau mỗi lần hacker xâm nhập và phá hoại thành công đều để lại hình ảnh một tấm thẻ bài mang tên Sinh Tử Lệnh trên giao diện trang web. Tấm “lệnh bài” đó đã từng là nỗi khiếp sợ một thời của giới webmaster và các chủ blog.

Từ năm 2010 tới nay, nhóm Sinh Tử Lệnh thực hiện rất nhiều vụ tấn công vào những trang web đình đám như VietNamNet, hệ thống website của hãng bảo mật Bkav, Unikey, blog (tiêu biểu nhất là blog của nhạc sĩ Tô Hải) và “gây thù chuốc oán” với Hvaonline.net, (diễn đàn hacker Việt Nam, đã từng bị nhóm tin tặc xâm nhập vào sever và đánh cắp thông tin).

|

| "Lệnh bài" Sinh Tử Lệnh. |

Hơn nữa, cách thức gây sự chú ý của nhóm cũng là một yếu tố khiến dư luận cực kì quan tâm. Đã có một thời kì, Sinh Tử Lệnh chuyên đi “dẹp loạn” những trang tin lề trái (trong cách nói ẩn dụ “lề trái”, “lề phải”: lề trái ám chỉ những trang web, blog, cá nhân… chuyên đăng tin phản động, còn báo chí nước nhà là báo lề phải). Đáng nói ở chỗ, sau một thời gian hoạt động, Sinh Tử Lệnh bắt đầu đan xen một số vụ tấn công phá hoại như xâm nhập vào hàng loạt website nổi tiếng tại Việt Nam, đánh cắp thông tin cá nhân, tấn công từ chối dịch vụ (DDoS).

|

| Hình ảnh một blog bị Sinh Tử Lệnh tấn công. |

Dư luận hiện tại có rất nhiều thông tin trái chiều về danh tính của nhóm tin tặc này. Thậm chí khoảng giữa tháng 7/2011, không ít trang báo đã đăng tin rằng Sinh Tử Lệnh thật sự là một người tên Tuấn, sinh năm 1978 tại Quảng Nam, có nickname tohoangvu. Hiện Tuấn đang sống tại Sài Gòn và hoạt động dưới vỏ bọc là một nhà thiết kế (!?).

Trước đó vào những tháng cuối năm 2010, trên mạng cũng đã rộ lên tin tức về danh tính của Sinh Tử Lệnh khởi nguồn từ diễn đàn vietland... . Theo những gì cư dân mạng bàn tán, Sinh Tử Lệnh là một nhóm sinh viên du học tại Mỹ, rất trẻ và đều đang học Tiến sĩ các ngành khoa học. Người cầm đầu nhóm sinh ra tại Hải Phòng, tốt nghiệp bằng Toán của trường đại học Bách khoa Hà Nội, có “nét mặt bầu bĩnh, đeo kính nhìn rất hiền lành và có cô bạn gái cũng dễ thương không kém”. Mặc dù sau đó chính tác giả đã đăng một bài đính chính về thông tin đã đưa trên vietland... là hoàn toàn sai, nhưng làn sóng bình luận về danh tính nhóm hacker đình đám này vẫn tiếp diễn.

|

| Tác giả Xuân Nhi đã từng đưa thông tin về Sinh Tử Lệnh lên Vietland... |

Thậm chí một số bloger còn viết thẳng trên blog của mình rằng: thực chất Sinh Tử Lệnh là nhóm hacker được đào tạo bởi chính hãng bảo mật Bkav, hoạt động dưới sự điều khiển của C50 (Bộ công an) để “dẹp loạn” những trang web “lề trái” tại Việt Nam. Tuy nhiên, thông tin này hoàn toàn không đáng tin cậy, bởi chẳng có bằng chứng nào đảm bảo cho sự chính xác cũng như nguồn gốc của chúng.

Tại diễn đàn hacker Việt Nam Hvaonline.net, thông tin trong topic “RCE và vô hiệu hóa VB.NET” của thành viên TQN có phần nghiêm túc và rõ ràng hơn cả. Cùng với sự góp sức của nhiều thành viên khác, tác giả đã đưa ra những bằng chứng rất thuyết phục về hoạt động của nhóm hacker Sinh Tử Lệnh sau khi dày công nghiên cứu và tìm hiểu. Theo đó, đúng là có một người tên Tuấn sinh năm 1978, nickname tohoangvu đã bị phát hiện có liên quan đến hoạt động của nhóm tin tặc. Tuy nhiên, bằng chứng tìm được không đủ để xác minh liệu Tuấn có phải là thành viên của Sinh Tử Lệnh hay chỉ là victim (con tin, nạn nhân bị những tin tặc sử dụng làm lá chắn).

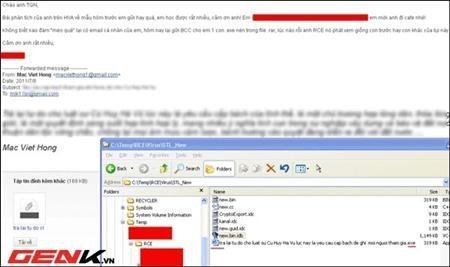

Qua phân tích một file .exe mạo danh file .doc được Sinh Tử Lệnh gửi qua mail, tác giả phát hiện ra nhóm tin tặc này gồm khoảng 2, 3 team tham gia viết malware chứ không phải chỉ là một người. Khả năng viết code của nhóm rất khá, và có vẻ như Sinh Tử Lệnh được ai đó (hoặc một tổ chức nào đó) huấn luyện kĩ lưỡng, đầu tư nhiều công sức, tiền bạc để thực hiện các vụ tấn công với quy mô lớn.

|

| Một email chứa mã độc. (ảnh: Hvaonline.net). |

Những thành viên của diễn đàn HVA còn tìm ra thêm một thông tin thú vị: dường như có một người có nickname Wu Yu Zhen có liên hệ mật thiết với những hoạt động của nhóm. Mặc dù vậy rất khó xác định danh tính và quốc tịch của người này, bởi y có thể viết và sử dụng cả tiếng Việt lẫn tiếng Trung một cách thành thạo, nhưng lại post nhạc Hoa, đăng ảnh thư pháp và diễn viên Hồng Kông như một người Trung Quốc đích thực. Ngay lập tức, tin này dấy lên làn sóng dư luận trên mạng rằng Sinh Tử Lệnh là nhóm hacker thân Trung Quốc. Nhưng đó chỉ là những võ đoán bởi các thông tin đưa cũng chưa thể xác minh xem thành viên của Sinh Tử Lệnh có xuất xứ từ đâu, liệu có nhiều người “giỏi” tiếng Trung hay không.

Đặc biệt hơn, topic của thành viên TQN dường như đã “rút dây động rừng” nên bị nhóm Sinh Tử Lệnh theo dõi rất kĩ, mỗi bằng chứng về Wu Yu Zhen vừa được gửi link thì địa chỉ đó đã ngay lập tức không còn tồn tại. Toàn bộ thông tin về Wu Yu Zhen trên mạng cũng bị xóa trong vòng một ngày.

Tuy nhiên thật đáng tiếc, topic này đã dừng lại hồi cuối tháng 8/2011, khi thông tin về Sinh Tử Lệnh vẫn còn quá mông lung, mịt mờ. Bởi các thành viên diễn đàn HVA chỉ có thể phân tích, vạch mặt một phần, để có thể điều tra và triệt phá một cách tường tận cần có sự giúp đỡ của các nhà mạng và cơ quan chức năng. Cho tới nay đã hơn nửa năm trôi qua, Sinh Tử Lệnh vẫn tồn tại và có lẽ lại bắt đầu thực hiện các hoạt động phá hoại như đại tá Trần Văn Hòa khẳng định.

|

| Sự thật về nhóm hacker Sinh Tử Lệnh vẫn chưa được sáng tỏ. |

Thật sự chúng ta không thể biết được một tin tặc nào đó (hoặc một nhóm tin tặc) chính xác là ai, hay là những ai. Điều này là hiển nhiên bởi trừ khi họ là những hacker mũ trắng, nếu không sẽ chẳng hacker nào khôn ngoan tới mức tiết lộ cho cả thế giới biết được danh tính thực sự của mình. Đối với Sinh Tử Lệnh cũng vậy, tất cả những thông tin bạn đọc trong bài chỉ là phỏng đoán, được tập hợp từ nhiều manh mối khác nhau trên internet.

(Theo MaskOnline)

-Thử tìm diện mạo Sinh tử lệnh

Trong thế giới ảo này thông tin về Sinh tử lệnh rất mù mờ và rất khó phân định chân giả. Nhóm Sinh tử lệnh rất khác các nhóm hacker trên thế giới, bất kể là hắc đạo hay bạch đạo, không minh bạch và không thể hiện trách nhiệm của mình. Do vậy tôi thử hình dung diện mạo văn hóa của nhóm này. Tôi dựa vào độc nhất cái tên Sinh tử lệnh để khắc họa.

-Sinh tử lệnh và thế giới ảo

Theo ICTPress, Cục Cảnh sát phòng chống Tội phạm Công nghệ cao của Bộ Công an cho biết các website của BKAV và Vietnamnet cùng bị nhóm Sinh tử lệnh tấn công. Đây là một thông tin mà tôi cảm thấy thú vị. Tuy vậy không rõ C50 đã có những bằng chứng nào để xác định được nhóm Sinh tử lệnh.

Có một số thông tin mà tôi cảm thấy mù mờ. Khi website của BKAV bị tấn công, C50 cũng thông báo cho biết đã bắt được thủ phạm hacker. Tuy vậy truyền thông hoàn toàn không đưa thông tin về tên tuổi của nghi phạm. Đây là một điểm rất bất bình thường của truyền thông Việt Nam. Ngoài ra, cho đến thời điểm này, tôi không thấy có thông tin về khởi tố vụ án.

Sau khi có thông tin hacker trang web của BKAV bị bắt, có một nhóm hacker bí mật đã hack trang web của BKAV để trả thù cho hacker bị bắt trên, và công bố một số thông tin trong đấy có nói tới BKAV có những mối liên quan tới cơ quan an ninh Việt Nam. Giờ đây cơ quan an ninh Việt Nam thông báo nhóm này là Sinh tử lệnh.

Mặt khác, trước đây nhóm Sinh tử lệnh chuyên môn hack các trang web đối lập hay có khuynh hướng đối lập với chính quyền Việt Nam.

Vậy phải hiểu nhóm Sinh tử lệnh như thế nào? Là một nhóm có khuynh hướng đối lập với chính quyền Việt Nam hay là một nhóm thuộc chính quyền hay có khuynh hướng thân chính quyền Việt Nam hay không phải cả hai phương án trên? Nếu là nhóm thuộc chính quyền Việt Nam thì tại sao phải hack các trang web chính thống? Nếu là nhóm đối lập với chính quyền Việt Nam thì tại sao phải hack các trang web đối lập? Cũng có thể xảy ra "khổ nhục kế" nhưng để làm gì, với mục đích gì hay tuy cùng phe nhưng đồng sàng dị mộng?

Xét hai khả năng giả định xảy ra:

1. Sinh tử lệnh do C50 tạo ra. Sinh tử lệnh phá các trang web lề trái là logic. C50 giá họa cho nhóm hacker phá trang web của BKAV và Vietnamnet là Sinh tử lệnh. Vậy cần phải chờ nhóm hacker phá trang web của BKAV tuyên bố mình không phải là Sinh tử lệnh. Trong trường hợp như vậy sẽ phải tin ai: C50 hay nhóm hacker? Nếu như nhóm hacker im lặng không tuyên bố gì sau thông báo của C50 thì có thể coi giả định này là không đúng.

2. Sinh tử lệnh do một nhóm đối lập với chính quyền tạo ra. Nhóm này phá các trang web lề trái thực chất làchiêu "kim thiền thoát xác" mà trước đây tôi từng nghĩ tới, như vậy cũng logic. Nhóm này phá các trang web của Vietnamnet và BKAV cũng logic. Nhóm hacker này sẽ tuyên bố mình không phải là Sinh tử lệnh để chạy tội. Kết quả này lại trùng với một khả năng của giả định 1. Vậy làm thế nào để tách chúng?

Có một số thông tin mà tôi cảm thấy mù mờ. Khi website của BKAV bị tấn công, C50 cũng thông báo cho biết đã bắt được thủ phạm hacker. Tuy vậy truyền thông hoàn toàn không đưa thông tin về tên tuổi của nghi phạm. Đây là một điểm rất bất bình thường của truyền thông Việt Nam. Ngoài ra, cho đến thời điểm này, tôi không thấy có thông tin về khởi tố vụ án.

Sau khi có thông tin hacker trang web của BKAV bị bắt, có một nhóm hacker bí mật đã hack trang web của BKAV để trả thù cho hacker bị bắt trên, và công bố một số thông tin trong đấy có nói tới BKAV có những mối liên quan tới cơ quan an ninh Việt Nam. Giờ đây cơ quan an ninh Việt Nam thông báo nhóm này là Sinh tử lệnh.

Mặt khác, trước đây nhóm Sinh tử lệnh chuyên môn hack các trang web đối lập hay có khuynh hướng đối lập với chính quyền Việt Nam.

Vậy phải hiểu nhóm Sinh tử lệnh như thế nào? Là một nhóm có khuynh hướng đối lập với chính quyền Việt Nam hay là một nhóm thuộc chính quyền hay có khuynh hướng thân chính quyền Việt Nam hay không phải cả hai phương án trên? Nếu là nhóm thuộc chính quyền Việt Nam thì tại sao phải hack các trang web chính thống? Nếu là nhóm đối lập với chính quyền Việt Nam thì tại sao phải hack các trang web đối lập? Cũng có thể xảy ra "khổ nhục kế" nhưng để làm gì, với mục đích gì hay tuy cùng phe nhưng đồng sàng dị mộng?

Xét hai khả năng giả định xảy ra:

1. Sinh tử lệnh do C50 tạo ra. Sinh tử lệnh phá các trang web lề trái là logic. C50 giá họa cho nhóm hacker phá trang web của BKAV và Vietnamnet là Sinh tử lệnh. Vậy cần phải chờ nhóm hacker phá trang web của BKAV tuyên bố mình không phải là Sinh tử lệnh. Trong trường hợp như vậy sẽ phải tin ai: C50 hay nhóm hacker? Nếu như nhóm hacker im lặng không tuyên bố gì sau thông báo của C50 thì có thể coi giả định này là không đúng.

2. Sinh tử lệnh do một nhóm đối lập với chính quyền tạo ra. Nhóm này phá các trang web lề trái thực chất làchiêu "kim thiền thoát xác" mà trước đây tôi từng nghĩ tới, như vậy cũng logic. Nhóm này phá các trang web của Vietnamnet và BKAV cũng logic. Nhóm hacker này sẽ tuyên bố mình không phải là Sinh tử lệnh để chạy tội. Kết quả này lại trùng với một khả năng của giả định 1. Vậy làm thế nào để tách chúng?

|

| Bkav chống virus hay đào tạo tin tặc cho CA? |

-- Virus tấn công Vietnamnet được lây lan từ phần mềm Unikey lậu – Việt Nam cần tổ chức đủ mạnh để đối phó với chiến tranh mạng (ITC News).

- Bkav và VietNamNet cùng bị tấn công bởi nhóm “Sinh tử lệnh” (ICTnews).

-Bkav và VietNamNet cùng bị tấn công bởi nhóm “Sinh tử lệnh”Thông tin công nghệ

Một số vụ tấn công vào các Website của Bkav và Báo điện tử VietNamNet thời gian qua đều do nhóm hacker có tên "Sinh tử lệnh" gây ra.

Thẻ bài của nhóm "Sinh tử lệnh" để lại trên một trang Blog. Ảnh: Internet.

Thông tin được Đại tá Trần Văn Hòa, Cục phó Cục Cảnh sát phòng chống Tội phạm Công nghệ cao - C50 (Bộ Công an) cho biết tại một cuộc hội thảo về bảo mật diễn ra sáng nay tại Hà Nội.

Ông Hòa cũng cho biết, nhóm "Sinh tử lệnh" đã xây dựng mạng máy tính ma (Botnet) bằng cách nhúng mã độc hại vào các phần mềm được nhiều người sử dụng tại Việt Nam rồi phát tán trên Internet.

Cụ thể, vụ việc VietNamNet bị tấn công là do các mã độc có trong phần mềm Unikey giả mạo được tải lên một trang Web sử dụng tên miền .vn.

Hay như vụ Website của Unikey bị hack và thay đổi link tải phần mềm xảy ra gần đây cũng chính do nhóm "Sinh tử lệnh" thực hiện nhằm cài mã độc vào phần mềm rất phổ biến này.

Cái tên "Sinh tử lệnh" đã được giới bảo mật trong nước nhắc đến nhiều từ những năm 2010 - 2011 khi nhóm này liên tục tấn công chiếm tài khoản của nhiều Website và trang blog. Khi không thể tấn công chiếm quyền, nhóm này huy động mạng botnet hùng hậu để tấn công từ chối dịch vụ (DDoS) các Website.

Đặc điểm của nhóm này là khi tấn công thành công một Website luôn để lại một thẻ bài có dòng chữ "Sinh tử lệnh". Hình ảnh chiếc thẻ bài đã trở thành nỗi khiếp sợ của nhiều chủ Website thời bấy giờ.

Đây là lần đầu tiên cơ quan phòng chống tội phạm mạng chỉ đích danh nhóm hacker này. Trước đó, một số thành viên có uy tín trên diễn đàn bảo mật HVAOnline khi phân tích mã nguồn các mã độc cũng khẳng định các vụ tấn công vào VietNamNet, và Unikey,... do nhóm này chủ mưu.

Theo ICTPress

-“Thủ phạm” tấn công Bkav và VietNamNet là ai?

Dân Trí

Một số vụ tấn công vào các Website của Bkav và Báo điện tử VietNamNet thời gian qua đều do nhóm hacker có tên "Sinh tử lệnh" gây ra. Thông tin được Đại tá Trần Văn Hòa, Cục phó Cục Cảnh sát phòng chống Tội phạm Công nghệ cao - C50 (Bộ Công an) cho biết ...

Hacker Sinh Tử Lệnh nhiều lần "đánh" VietNamNetVietNamNet

Đáng sợ trojan thế hệ mớiThế Giới Vi Tính

-ICT News -Virus tấn công Vietnamnet được lây lan từ phần mềm Unikey lậu

| Việc lây nhiễm virus "Sinh Tử Lệnh" đã khiến máy tính ở Việt Nam tạo thành các máy tính ma và được sử dụng để tấn công báo điện tử Vietnamnet. |

Virus tấn công Vietnamnet được lây lan từ phần mềm Unikey lậu

ICTnews - Theo Đại tá Trần Văn Hòa, Cục phó Cục Cảnh sát phòng chống Tội phạm Công nghệ cao - C50 (Bộ Công an), vụ tấn công từ chối dịch vụ báo điện tử Vietnamnet thực hiện bởi các máy tính nhiễm mã độc được chèn vào phần mềm Unikey tải từ website có đuôi .com.vn.

Tại Hội thảo-Triển lãm Quốc gia Điện toán đám mây và An ninh bảo mật 2012 (22-23/3) tại Hà Nội, ông Hòa cho biết, vụ tấn công từ chối dịch vụ vào báo điện tử Vietnamnet.vn được thực hiện từ các máy tính nhiễm virus "Sinh Tử Lệnh" (được tạo ra từ nhóm hacker có biệt danh "Sinh Tử Lệnh). Cụ thể, tin tặc đã chèn virus oxdex.com/logo.jpg vào file unikey40RC2-1101-win32.zip và đã tải lên tranghttp://***.com.vn/. Sau khi bị nhiễm, virus sẽ nhận lệnh điều khiển từ một máy chủ tại Anh tại địa chỉ http://oxdex.com/logo.jpg, địa chỉ IP 178.162.225.254 của nhà cung cấp dịch vụ Internet Santrex. Ngay sau đó, C50 đã đề nghị Cảnh sát Anh hỗ trợ xác minh thông tin liên quan đến máy chủ có địa chỉ IP này.

Cũng theo ông Hòa, thủ đoạn nhúng virus vào phần mềm phổ biến ở Việt Nam cũng đã được nhóm hacker "Sinh Tử Lệnh" thực hiện để tấn công nhiều vụ khác, như sáng ngày 1/3/2012, website http://unikey.org/ đã bị tin tặc trỏ các link tải phần mềm Unikey về một website giả SourceForge.net. Khi đó, các file của Unikey ở website chứa virus “Sinh Tử Lệnh” sẽ được cài đặt vào máy tính người dùng và tạo thành mạng Botnet, điều khiển bởi virus hosting tại nước ngoài. "Hacker đã sử dụng virus Sinh Tử Lệnh nhiều lần tấn công bkav.com.vn, vietnamnet.vn", ông Hòa cho biết thêm.

Theo đánh giá của hãng Symantec trong năm 2011, không gian mạng Việt Nam đã trở thành nơi “ưa thích” của giới hacker thế giới và là “ổ máy tính ma” lớn nhất thế giới. Ông Nguyễn Viết Thế, nguyên Cục trưởng Cục Công nghệ Tin học nghiệp vụ (Bộ Công an) cho rằng, thói quen thường xuyên không tắt nguồn máy tính và bật liên tục cả ngày của người Việt Nam cũng là một trong số những nguyên nhân khiến Symantec công bố kết quả như vậy.

Thế Phương

- Thêm bằng chứng tin tặc VN: Công an CSVN đỡ đầu cho nhóm Bkav để phá hoại?

DienDanCTM (Bản tin 19-03-2012)

Một nhóm hacker của người Việt hải ngoại, mật danh là Anonymous Vietnam, vừa lên tiếng tự nhận trách nhiệm về viêc đã đánh sập hệ thống của công ty BKAV, một công ty được nhà nước Cộng sản Việt Nam đỡ đầu dưới danh nghĩa là công ty tin học chuyên diệt virus máy tính, nhưng là nơi tổ chức đào tạo các tin tặc chuyên nghiệp cho công an CSVN đi tấn công các trang mạng khác chính kiến với nhà nước.

Theo tin từ internet, “BKAV” là nhóm chữ viết tắt “Bach-Khoa AntiVirus” của một công-ty quốc-doanh chuyên sản-xuất những nhu-liệu chống siêu vi-trùng tin học (antivirus softwares), thuộc Trung tâm An ninh mạng Bách Khoa (KBIS).

Đây là nơi này quy tụ nhiều "nhân tài" tin học am tường mọi thảo chương để tạo những nhu liệu gián điệp (spywares). Nhiều người trong công ty này được coi như là "thiên tài", tuổi mới 16 mà khả năng làm được những chương trình phá hoại ghê gớm. Cũng có một số Việt kiều ở nước ngoài làm việc cho công ty . TC2 an ninh thường tuyển dụng những nhân sự này đang làm việc cho Công ty Bkav để làm những tên công an mạng, hoặc chế tạo siêu vi trùng tin học phá sập những trang mạng được xem là "phản-động". Những người được tuyển chọn làm việc dưới trướng của Trung Tướng CA Vũ HảiTriều với mức lương tối thiểu là 5 000 đô-la/1 tháng.Nhóm Anonymous Vietnam này đã xâm nhập và lấy đi toàn bộ dữ liệu của công ty BKAV, mà theo một thành viên của nhóm này tuyên bố, là "nhằm trả đũa cho việc một thành viên của họ đã bị BKAV tố cáo, bị bắt và bị kết án tù.

|

| Một số chứng cứ công an tin tặc đánh phá các trang nhà tự do dân chủ từ dữ liệu lấy được |

Phần dữ liệu chính thức được lấy ra từ máy chủ của công ty BKAV, từ một thành viên của nhóm Anonymous Vietnam có tên là Mrs Anonymous, được phổ biến ra công luận cho thấy công việc của công ty BKAV là chiếm user, lấy password của rất nhiều trang blog hoặc web dân chủ tự do, và có cả chứng cứ cài mã độc vào một số trang blog này.

Trên diễn đàn của nhóm Anonymous Vietnam, người ta cũng tìm ra những chứng cứ trên HVA cho thấy trong gói dữ liệu lấy được có liên quan đến cả TC5 và TC1 của cơ quan an ninh Cộng sản Việt Nam. Hai cơ quan anh ninh TC5 và TC1 có liên quan đến các công việc về internet, và là nơi tướng công an Vũ Hải Triều hồi năm 2010 đã công khai nhìn nhận người của công an CSVN đã tấn công và đánh sập hơn 300 trang web hay blog của những người tự do trong nước cũng như hải ngoại.

Trong hồ sơ của công ty BKAV antivirus có những phần báo cáo với trung ương Hà nội về chuyện đã tấn công các trang web như trang Dân luận, Thông luận, Cứu nước, Việt nam cộng hoà, Đối thoại online, Công giáo Việt Nam, Hải văn News, Tự do ngôn luận. Trong đó công khai việc tấn công nhiều lần, thành công hoặc vẫn đang tiếp tục tấn công vào các trang mạng như trang Tổ quốc, Viettalk24, Việt Tân, Radio Chân trời mới, Liên Minh dân tộc Việt nam, Liên minh dân chủ Việt nam... Những hồ sơ đánh phá này, được gọi là "các chuyên án", trong đó được ghi dấu là "tuyệt mật", với nguyên tắc từng hồ sơ chỉ có rất ít người được phép đọc. Đó là người được giám đốc, hoặc tác giả, chỉ định trực tiếp mới đựợc đọc, và chỉ được phép đọc mà không được phép sao chép dưới bất kỳ hình thức nào khác.

-Trung tâm An Ninh Mạng Bách Khoa (BKIS) huấn luyện Tổng Cục 5 (Bộ Công An) cách hack các trang web lề trái?

Theo thông tin từ diễn đàn HVA, hacker đã đột nhập vào hệ thống mạng của BKIS, lấy đi các tài liệu quan trọng, trong đó có các dự án đặc biệt của BKIS như lời giới thiệu sau đây của chính hacker:

KỲ 1: NHỮNG "SPECIAL PROJECTS" CỦA BKIS

Tiếp theo yêu cầu của đông đảo cư dân mạng, để chứng tỏ những gì chúng tôi nắm giữ, chúng tôi tiếp tục công bố những gói data nội bộ thể hiện toàn bộ "thâm cung bí sử" của Bkis và những hoạt động của công ty này.

KỲ 1: NHỮNG "SPECIAL PROJECTS" CỦA BKIS

1. APCERT 2009: Nguyễn Minh Đức và Đỗ Mạnh Dũng đã biểu diễn những gì?

2. Korea DDoS: Bkis đã tìm thấy gì trong vụ này để trở thành "niềm tự hào" của giới bảo mật Việt Nam?

3. TC5: Nhóm "Task Force" của Bkis đã huấn luyện TC5 như thế nào? Họ đã thể hiện đạo đức nghề nghiệp ra sao?

4. Underground Team: Nhóm "Underground" của Bkis đã thực hiện những phi vụ điều tra công nghệ cao gì?

Toàn bộ thông tin nằm ở đây, mời cư dân mạng xem xét và đánh giá để có một góc nhìn khác hơn về BKIS!

(Special thanks to phanledaivuong)

Trong thư mục TC5 có một số bài thuyết trình hướng dẫn cách hack các trang web, kèm theo các thông tin "tình báo" khá đơn giản về nhiều trang web lề trái. Có một tài liệu đáng chú ý:

Kinh nghiệm điều tra

Tác giả: MinHu

Mức độ: Tuyệt mật

Mục đích: Thông qua hình thức kể chuyện về các vụ án đã thực hiện nhằm truyền lại các kinh nghiệm cũng như bài học cho lớp kế cận.

Những người được phép đọc: Là người được giám đốc hoặc tác giả chỉ định trực tiếp. Tài liệu chỉ được phép đọc mà không được phép sao chép dưới bất kỳ hình thức nào khác.

Chuyên án 1: Điều tra website phản động ddcnd.org

Chuyên án 2: Điều tra kẻ cung cấp thông tin cho website phản động: baotoquoc.com

Tóm tắt: Qua tìm hiểu sơ bộ website baotoquoc.com được một kẻ có nick name là vantuyen.net tạo ra. Kẻ này còn làm chủ rất nhiều website khác như: vantuyen.net, quanvan.net, coinguon.us … đều đăng tải nội dung phản động. Kết quả điều tra sau này cho thấy đối tượng quản lý đồng thời hơn 20 website đều có lượng người dùng khá lớn.

Các domain đều được quản lý bởi emai: vantuyen.net@gmail.com . Đây sẽ là mục tiêu quan trọng nhất.

Do baotoquoc.com thực chất là blog của wordpress và chạy trực tiếp trên server của wordpress với subdomain là baotoquoc.wordpress.com nên xác suất có lỗi của website này là tương đối thấp. Vì vậy định hướng sẽ xâm nhập vào các website khác của đối tượng, để khai thác thông tin, dò các password sử dụng chung để đoán password gmail. Nắm được email:vantuyen.net@gmail.com sẽ nắm được toàn bộ hệ thống.

Do baotoquoc.com thực chất là blog của wordpress và chạy trực tiếp trên server của wordpress với subdomain là baotoquoc.wordpress.com nên xác suất có lỗi của website này là tương đối thấp. Vì vậy định hướng sẽ xâm nhập vào các website khác của đối tượng, để khai thác thông tin, dò các password sử dụng chung để đoán password gmail. Nắm được email:vantuyen.net@gmail.com sẽ nắm được toàn bộ hệ thống.

Xâm nhập vantuyen.net:

Do vantuyen, quanvan và mốt số site khác của đối tượng sử dụng chung một portal giống nhau, sau một thời gian thu thấp các thông tin xung quanh về đối tượng, hệ thống ip, máy chủ, quyết định chọn website vantuyen.net làm mục tiêu.

Vantuyen.net được host trên HostGator và server có hỗ trợ một dạng như mod security (chưa rõ là gì) khiến cho việc khai thác sql injection hay xss trở thành vô vọng. Hơn nữa có ban ip và chống ddos nên quét bằng Acunetix một lúc là bị chặn dẫn đến việc không thể xây dựng được cấu trúc cây thư mục. Quay sang Local Attack thì cần phải upload được shell lên server. Các website hàng xóm chủ yếu là html. May sao có 1 link shell trên server do GuYi cung cấp (chính xác là user và pass của một cpanel user). Sau khi có shell, tiến hành thử việc crack password cpanel của user vantuyen nhưng không thành công. Chắc chắn user này được đặt password đủ phức tạp.

Việc local diễn ra không dễ dàng như mong đợi. Mặc dù có thể symlink được, nhưng thực chất server chặn do đó chỉ xem kết quả được bằng cách view source file .shtml. Hơn nữa mặc dù local được file nhưng không local được thư mục do đó không xây dựng được cấu trúc cây thư mục. Qua việc view source file index.php rồi từ đó view source các file có liên quan trong source code thì cũng tìm được file config của hệ thống. Kết nối được database và kiểm soát dữ liệu. Có một hạn chế là chưa thể uplaod shell trực tiếp lên vantuyen.net được vì thư mục quản trị bị đổi tên. Mãi sau này mới biết tên là http://vantuyen.net/a12260 vàhttp://vantuyen.net/a12260NO (không thể đoán được), chưa kể thư mục admin còn đặt thêm htaccess dù có đoán được đường dẫn đi nữa cũng không thể vào được (user vt12260, pass là vt122601). Về sau upload shell lên được trực tiếp văn tuyển bằng cách dày công đọc code ( đoán rằng do code tự viết nên kiểu gì cũng có lỗi, chính xác là thuê 1 đồng chí khác ở Việt Nam viết)

Qua google hacking và website bị lỗi directory index list ta nắm được thêm rất nhiều thông tin về cấu trúc thư mục của website. Tuy nhiên thông tin về folder quản trị lại không thể nắm được. Một kết quả quan trọng mà google hacking mang lại là chúng ta biết được tồn tại file: WS_FTP.LOG (là log FTP) trong tất cả các thư mục. Sau khi download file log FTP trên của thư mục gốc chúng ta biết được danh sách các file, folder mà đối tượng đã từng upload lên. Trong đó rất tiếc là không có thông tin về folder admin vì hacker sau đó đã đổi tên lại, việc đổi tên này không ghi trong log. Từ danh sách các file trên chúng ta download được 1 file .rar chứa mã nguồn của toàn bộ hệ thống, có ích trong việc đọc code và tìm lỗi sau này.

Sau một thời gian khai thác thông tin có được từ những kết quả điều tra trên vẫn bế tắc, quyết định phải upload shell lên server cho kỳ được nhằm thực hiện việc thay đổi file đăng nhập để chiếm password. Để làm được điều này, sau khi mày mò tìm trang quản trị không được, quyết định chuyển sang hướng đọc code để khai thác lỗi.

Sau một thời gian khai thác thông tin có được từ những kết quả điều tra trên vẫn bế tắc, quyết định phải upload shell lên server cho kỳ được nhằm thực hiện việc thay đổi file đăng nhập để chiếm password. Để làm được điều này, sau khi mày mò tìm trang quản trị không được, quyết định chuyển sang hướng đọc code để khai thác lỗi.

Các lỗi đã được duyệt qua gồm LFI, RFI, Upload, code injection, … nhưng cuối cùng chỉ có thể sử dụng được một lỗi LFI, do server có cấu hình security nên RFI không sử dụng được nếu không sẽ dễ hơn rất nhiều. Từ LFI ta cho inject một đoạn code upload ngắn rồi upload shell code lên. Từ đó nắm được hoàn toàn website. Rất tiếc là website được quản trị thông qua folder admin được xác thực bằng htaccess password. Phải sử dụng John and Ripper mới crack được. Password này lại không trùng với pass gmail.

Khai thác dữ liệu có được từ vantuyen.net

Chưa bao giờ việc điều tra lại mang lại nhiều dữ liệu về một đối tượng như lần này. Đầu tiên từ việc nắm được file config website vantuyen.net ta có được password đăng nhập cơ sở dữ liệu, một yahoo mail liên lạc của đối tượng là: vietpenclub2003@yahoo.de, password là PKVNpleiku (sau này ngẫm mai chỉ đoán mà pass là Phong Kiến Việt Nam).

Đăng nhập email trên cho chúng ta hàng ngàn bức thư gồm các loại sau đây: thư liên lạc để gửi bài phản động, thư quản lý hosting và domain của đối tượng. Đáng tiếc email này hacker đã không còn sử dụng nữa và mọi thông tin quan trọng đều chuyển sang emailvantuyen.net@gmail.com, mọi thư gửi tới email này đều được trả lời yêu cầu gửi lại vào gmail. Cho nên chỉ có thể khẳng định, email này đã từng là một email rất quan trọng mà thôi.

Việc điều tra theo hướng khai thác thông tin có trong database không mang lại nhiều kết quả. Database chỉ có một bảng quan trọng là bảng user, có 8 member nhưng đều ở dạng inactive. Chỉ biết được tên, email và mật khẩu đã mã hóa bằng lệnh password của mysql. Đã cố gằng crack thử các password ở đây (bằng Cain) nhưng chỉ ra 3/8 password và các password này không thể sử dụng thêm trong các trường hợp khác.

Ngoài ra chúng ta cũng tìm được thông tin quan trọng khác của đối tượng là câu hỏi bí mật mà đối tượng thường xử dụng khi đăng ký username là: phuc (bạn thân nhất) và một nick yahoo mà đối tượng thường xuyên xử dụng để liên lạc là: moha_alim@yahoo.com

Việc điều tra trở nên bế tắc khi email tìm được có rất nhiều thư nhưng đều đã quá cũ, password cũng như domain registrant đã thay đổi. Sau này dù đã upload được shell lên website nhưng vẫn không lấy được password gmail.

Chiến đấu: Ngày 10/8

Bài học:

1. Cần phải chuẩn bị shell trên các share hosting bằng cách chạy sẵn các tool brute force hoặc tối thiểu là chuẩn bị sẵn tool để khi cần là crack password ngay được. Vẫn có rất nhiều người dùng đặt password mặc định.

2. Định dạng file .shtml là gì? Vai trò của nó trong việc local via symlink?

3. Cần sử dụng thông tin về ngày tháng năm sinh tốt hơn. Ở đây hacker là vantuyen đã sử dụng ngày tháng năm sinh vào trong cách đặt tên thư mục và password.

4. Cần phải tìm hiểu thêm về John and Ripper, khả năng crack pass shadow để tận dụng trong những trường hợp khác.

2. Định dạng file .shtml là gì? Vai trò của nó trong việc local via symlink?

3. Cần sử dụng thông tin về ngày tháng năm sinh tốt hơn. Ở đây hacker là vantuyen đã sử dụng ngày tháng năm sinh vào trong cách đặt tên thư mục và password.

4. Cần phải tìm hiểu thêm về John and Ripper, khả năng crack pass shadow để tận dụng trong những trường hợp khác.

Còn đây là một số bằng chứng ghi lại chuyên án hack trang ddcnd.org:

Tuy rằng chúng tôi chưa khẳng định được 100% đây là thông tin thực, nhưng nếu BKIS thực sự tham gia các dự án như thế này thì thật không còn gì để nói!

BKAV lại bị hack lần nữa, lần này bị lấy luôn cả Database

Hình ảnh BKAV bị deface

We are Anonymous

We are Legion

Chúng tôi tấn công BKAV vì mục đích đòi lại sự công bằng cho một hacker đã bị họ bắt vô lý vì hành động lịch thiệp của mình (chỉ để lại file hacked.html) , chúng tôi không lịch sự với kẻ vô văn hóa. Chúng tôi tôn trọng luật pháp và không trách cứ các cơ quan an ninh, họ chỉ làm đúng phận sự của mình khi có người yêu cầu họ phải thực hiện điều tra, kẻ đáng căm phẫn là BKAV. Kẻ tự vỗ ngực cho rằng mình là tổ chức an ninh mạng giỏi nhất tại Việt Nam và trên thế giới.

Chúng tôi đã lấy đi của họ rất nhiều dữ liệu, và sẽ từng bước công bố tùy theo sự cứng đầu và thiếu ăn năn của họ, chúng tôi sẽ cho bạn thấy sự yếu kém và ngây thơ của họ trong việc thực hiện bảo mật cho chính server của họ

Yêu cầu của chúng tôi ?

Rút đơn kiện hacker lịch thiệp đã giúp đỡ họ, và chính thức xin lỗi cộng đồng mạng vì sự thiếu chín chắn của mình trong việc cư xử với những người lịch thiệp trên trang chủ của BKAV

BKAV nên tôn trọng cộng đồng và trung thực với những hành động của mình

Nếu không ?

Chúng ta sẽ có trò vui

Món quà số một:

Cơ sở dữ liệu forum của BKAV

Toàn bộ thông tin quan trọng nằm ở đây , hãy down nhanh để được một phần của chiếc bánh

http://forum.bkav.com.vn/includes/dump.sql

Lulzsec

http://bkavop.blogspot.com

http://m.vietgiaitri.com/cong-nghe/the-gioi-so/2012/03/hacker-lai-cong-bo-hang-loat-du-lieu-tuyet-mat-cua-bkav/

Liên tiếp trong ngày hôm qua và hôm nay (9/3), một hacker tự nhận là "Mrs. Anonymous" đã công bố hàng loạt dữ liệu được cho là các thông tin nội bộ, mã nguồn thuộc loại "tuyệt mật" của công ty Bkav.

Trong lần công bố này, hacker tiếp tục đăng tải trên một địa chỉ blog khác vừa mới được thiết lập và sử dụng một lối hành văn khác. Tuy thế, "Mrs. Anonymous" nói mình đang "tiếp tục sự nghiệp còn dang dở" tại blog cũ trên Blogspot.

|

| Hacker công bố nhiều dữ liệu được cho là của Bkav. Ảnh chụp màn hình. |

Theo đó, hacker này đã liên tiếp công bố 3 gói dữ liệu với tổng kích thước đã nén lên tới gần 500MB, chứa thông tin được cho là các "dự án đặc biệt", danh bạ nhân viên, tài liệu nội bộ, các mẫu biểu báo cáo,… của Bkav.

Cùng với đó là phần mềm, mã nguồn và cơ sở dữ liệu của nhiều dự án quan trọng của Bkav, trong đó có Hệ thống hỗ trợ khách hàng (Contact Center), một số mã nguồn các môđun của Bkis/Bkav, hệ thống eGov, hệ thống và cơ sở dữ liệu eOffice,…

Nghiêm trọng hơn, cùng với phần mềm hỗ trợ khách hàng, hacker cũng công bố dữ liệu được cho là bao gồm tên, địa chỉ, số điện thoại, email của khoảng 1 triệu khách hàng Bkav.

Hiện chưa thể xác thực các dữ liệu trên thuộc về Bkav, xong qua đánh giá tổng thể các gói dữ liệu được gửi lên cũng như chi tiết dữ liệu trong nhiều tệp tin, chúng tôi nhận định không ít dữ liệu trong đó liên quan tới hoạt động thực tế của Bkav.

Nếu các dữ liệu trên thực sự thuộc về Bkav thì rõ ràng đây là hành động vi phạm pháp luật nghiêm trọng và cần sớm được điều tra, xử lý nghiêm.

Song như chúng tôi đã từng nhận định, nhóm hacker tấn công Bkav thời gian qua có khả năng bao gồm nhiều đối tượng, có kỹ năng tốt và hành động khá thận trọng, do đó có thể sự việc còn tiếp tục diễn biến phức tạp.

Theo ICTnew

-Đàn Chim Việt phòng chống DDoS với sự giúp đỡ của Dosarrest.com

Tin tặc càng lúc càng gia tăng hoạt động phá hoại nhắm vào trang web của các tổ chức nhân quyền hay những nhà bất đồng chính kiến trong cố gắng làm các tiếng nói này phải im lặng. Những trang mạng này thường không có đủ các nguồn tài/lực để chống đỡ.

Đó là kết luận nghiên cứu của Trung tâm Mạng và Xã hội Berkman thuộc Đại học Harvard, vừa được công bố hôm thứ Tư tuần qua. (http://www.computerworld.com/s/article/9202138/DDoS_attacks_threaten_free_speech_says_report?taxonomyId=83 ). (trong số các trang web khảo sát của trung tâm, 62% là nạn nhân của cuộc tấn công DDoS trong 12 tháng qua).

“DDoS (distributed denial of service – tấn công từ chối dịch vụ) trở nên một hiện tượng phổ biến có khả năng buộc những tiếng nói tự do trên mạng lưới toàn cầu phải “câm lặng”. Ethan Zuckerman kết luận rằng, “tin tặc đã dùng DDoS để làm một tờ báo, một công ty hay một cá nhân nào đó phải im lặng là một điều khá dễ dàng thực hiện. Ngược lại, để bảo vệ quyền được nói trên mạng chính là một thử thách hầu như rất khó vượt qua”.

www.danchimviet.info đã phải đương đầu với những thử thách ấy từ hơn một năm nay. Những đợt tấn công DDoS với cường độ mạnh và liên tục [được sử dụng từ trên chục ngàn PCs “viếng thăm” trang mạng www.danchimviet.info cùng lúc] của những tin tặc có xuất xứ từ Việt Nam đã làm gián đoạn hoạt động của Đàn Chim Việt Online nhiều lần trong một ngày. Mặc dù với những cố gắng cật lực của những thành viên ban kỹ thuật, chúng tôi vẫn không sao đứng vững trước những đợt tấn công ồ ạt liên tục từ ngày 18 tháng 12 vừa qua với sự tham gia trực tiếp của công ty cung cấp dịch vụ mạng toàn cầu thuộc Quân đội Nhân dân VN – VietTel. Những cuộc tấn công DDoS không ngừng nghỉ của tin tặc từ Việt Nam đã buộc chúng tôi phải thay đổi cách phòng/chống liên tục. Những sáng kiến được thiết lập rồi thử nghiệm với nhiều công ty chuyên về chống cự tấn công từ chối dịch vụ DDoS nhưng không mang đến kết quả mong muốn.

Anh chị em Đàn Chim Việt chúng tôi đã đón Giáng Sinh năm nay trong “giao thông hào”, tranh giành phòng chống từng giờ với “địch” để có thể online cùng bạn đọc. Ngay đêm 25 tháng 12, trong lúc có lẽ nhiều người còn đang yên giấc mộng thì đợt tấn công khác ập đến, cũng từ những tin tặc xuất xứ từ Việt Nam, lần này không chỉ làm tắc nghẽn trang nhà www.danchimviet.info mà còn đánh sập server chính nơi www.danchimviet.info cư ngụ. Chúng tôi phải dời server, thay đổi IP, nhưng tin tặc như đỉa đói cứ bám chặt chân Đàn Chim Việt để thực hiện cho bằng được dã tâm là khóa cửa vào trang nhà Đàn Chim Việt. Kỹ sư trưởng của Davies Inc, anh Chris, đã tìm đến được công ty DOS Arrest [DOSArrest.com]. Sau nhiều ngày tìm hiểu phương thức phòng chống của DOS Arrest, chúng tôi đi đến kết luận đây chính là phương cách hoàn thiện nhất để www.danchimviet.info có thể tiếp tục đến được với độc giả. Sự liên lạc trong những ngày lễ không dễ dàng gì nhưng như một nhiệm mầu Noel, chúng tôi nói chuyện được với Mark Teolis thuộc công ty DOSArrest.com ngay lần gọi đầu tiên. Chỉ trong vòng 15 phút ngắn ngủi, với một lực lượng nhân sự hùng hậu [support team], DOS Arrest đã giúp đưa www.danchimviet.info trở lại ngay lập tức với bạn đọc năm châu. Dosarrest.com không chỉ thuần là một nơi cung cấp dịch vụ (service), mà họ còn là tập thể những “warriors” trong cuộc chiến cyber war giữa thiện vs ác. Họ đã cho chúng ta niềm tin sắt đá là, sau cùng, chính nghĩa sẽ thắng hung tàn.

Phải trực tiếp đối đầu với những đợt tấn công liên tục bằng những cường độ mạnh mẽ của tập đoàn tin tặc từ Việt Nam, mới hiểu rằng việc phòng chống DDoS hay giải quyết vấn nạn tấn công từ chối dịch vụ DDoS đúng là một cuộc cờ vờn nhau không cân xứng và “không đoạn kết” giữa mèo và chuột, mà những trang mạng nạn nhân lề trái là những chú chuột con thật tội nghiệp.

Với những gì www.danchimviet.info đã từng trải nghiệm thì DOSArrest.com chính là một giải đáp tuyệt hảo và điểm tự đáng tin cậy.

© Oánh N Nguyễn

© DanChimViet Online

© DanChimViet Online

-Trang DCVOnline bị tấn công 11 ngày liên tiếp Nguoi-Viet Online

Trong dấu hiệu việc tấn công phá hoại các trang mạng mang thông tin độc lập về Việt Nam đang được nâng lên một tầm cao mới, trang mạng Ðàn Chim Việt đang bị tấn công dồn dập, liên tiếp, tới nay sang đến ngày thứ 11.

Trong dấu hiệu việc tấn công phá hoại các trang mạng mang thông tin độc lập về Việt Nam đang được nâng lên một tầm cao mới, trang mạng Ðàn Chim Việt đang bị tấn công dồn dập, liên tiếp, tới nay sang đến ngày thứ 11. |

| Trang mạng dcvonline.net, vào được nếu qua hai lần “bấm vào link này,” nhưng vẫn đang tiếp tục bị tấn công. (Hình: Người Việt) |

Lý do, theo lời ông Lã Mạnh Hùng, thành viên ban biên tập Ðàn Chim Việt, là trang web bị tấn công phá hoại “liên tục, không ngừng giây phút nào cả, cho tới bây giờ là 11 ngày vẫn còn tiếp tục.”

Vào ngày 21 tháng 12, Ðàn Chim Việt chuyển tạm qua trang blog của Dân Làm Báo, và ngay lập tức làn sóng tấn công chuyển qua đánh ngợp blog Dân Làm Báo.

“Mình chuyển trang web tới đâu là họ theo mình họ đánh tới đó,” ông nói.

Trang dcvonline.net hiện đang vào được nếu đi qua hai lần “bấm vào link này.” Nhưng ông Hùng cho biết, điều đó chỉ có nghĩa ban kỹ thuật của Ðàn Chim Việt đang đỡ được làn sóng tấn công, không có nghĩa là làn sóng tấn công đã ngơi.

Ông Hùng cho biết, “con số lần ‘hit’' (tức là lần tấn công truy cập) của trang dcvonline.net lên cao nhất là ngày 26 tháng 212, với hơn 34 triệu cú hit, chính xác là 34,309,281.”

“Còn nếu tính số máy dùng vào việc này,” ông nói tiếp, “là 32,813 máy với unique IP.”

Và con số hàng chục ngàn máy tính này, ông Hùng cho biết, “95% là có địa chỉ ở Việt Nam.”

“Tôi không ngạc nhiên là trang Ðàn Chim Việt bị phá, vì thật ra là trong suốt mấy năm qua không có lúc nào là không phá,” ông Hùng nói. “Nhưng tôi hơi ngạc nhiên là họ phải phát động cả một chiến dịch lớn như này để đánh tờ Ðàn Chim Việt.”

Trong những tháng gần đây, rất nhiều trang web có nội dung đưa thông tin độc lập bị phá hoại, trong đó có cả trang web của báo Người Việt.

Hình thức phá hoại thường là bằng cách tấn công “từ chối dịch vụ,” thường gọi tắt là DDoS, tức là dùng hàng loạt máy truy cập trang web, đến nỗi người khác không thể chen chân vào xem được.

Ông Hùng tin rằng việc chọn dcvonline.net, trong vô số các trang web khác, để bị tấn công, là việc làm có chủ đích.

“Tôi tin rằng không phải tình cờ mà họ đánh dcvonline,” ông Hùng nói. “Bài vở của dcvonline.net phản ảnh nhiều chiều hướng, và dcvonline forum thì mọi người đều được góp ý, không kiểm duyệt. Nhưng thông tin độc lập thì họ không thích.”

“Trong số bài vở của dcvonline.net, có những bài họ không thích, thì họ cho mình biết họ không thích, bằng cách họ tấn công mình,” ông khẳng định.

Vào tháng 9 năm 2009, một công ty có quan hệ mật thiết với Bộ Công An loan báo tuyển 700 nhân viên an ninh mạng. Với cuộc tuyển mộ, công ty này, Bkis, tăng nhân sự quá gấp đôi, từ 500 lên tới 1,200 nhân viên. Tổng giám đốc công ty Bkis, ông Nguyễn Tử Quảng, là một người từng trực tiếp tham gia với Bộ Công An trong những vụ án liên quan đến Internet.

“Nếu có chuyện gia tăng kiểm soát Internet bằng lực lượng 700 người, điều này hoàn toàn không đáng ngạc nhiên vì đó là hành động tất yếu của một chế độ độc đoán,” theo ý kiến Tiến Sĩ Kiều Linh Valverde đưa ra với báo Người Việt vào thời điểm đó.

Tiến Sĩ Valverde, giáo sư đại học UC Davis, là một nhà nghiên cứu lâu năm về tương tác giữa Việt Nam và thế giới qua văn hóa, nghệ thuật và Internet. Tiến Sĩ Valverde đang chuẩn bị xuất bản công trình nghiên cứu về đề tài này, mang tựa đề “Transnationalizing Vietnam.”

“Việt Nam thường xuyên học theo gương Trung Quốc khi tìm cách xoay xở một chế độ độc đoán với nền kinh tế tự do,” bà nói thêm. “Trung Quốc là nước kiểm soát Internet nặng nề nhất, và Việt Nam nếu không phải hạng nhì thì với động tác này cũng dễ dàng lên tới hạng đó.”

Việc ngành an ninh Việt Nam có thể dùng Bkis để hỗ trợ việc kiểm soát Internet, Tiến Sĩ Valverde phát biểu, “Ðây là một hành động cũng gần như tiêu biểu. Họ dùng người dân để kiểm soát người dân.”

Cũng vào thời điểm đó, một nhân vật quen thuộc với việc làm của công ty Bkis cho báo Người Việt biết ý kiến, “Tôi nghĩ 700 người này sẽ không trực tiếp làm những công việc của một người công an mạng. Ngành công an có chuyên viên mạng của riêng họ, những người rất giỏi về IT và an ninh điện toán. Những chuyện bẻ khóa, đọc lén email, là việc của những người này, bên ngoài sẽ không được tham gia vào.”

Tuy nhiên, người này nói thêm, “Có một số việc họ cần hợp tác với cá nhân ông Quảng và một vài chuyên viên khác bên ngoài. Nhưng các nhân viên cấp dưới của Bkis chắc chắn sẽ làm những việc mà chưa hẳn họ đã biết là gì nhưng khi tổng hợp lại sẽ là một phần của việc kiểm soát mạng Internet.”

-DCVOnline bị tấn công

DCVOnline

Tin tặc liên tục tấn công DCVOnline bằng kỹ thuật từ chối dịch vụ (DDoS) từ 18 đến hôm nay 27 tháng 12, 2010.

Tin tặc liên tục tấn công DCVOnline bằng kỹ thuật từ chối dịch vụ (DDoS) từ 18 đến hôm nay 27 tháng 12, 2010.DCVOnline (DALLAS - 27/12/2010) - Nhóm tin tặc phá hoại tiếp tục tấn công vào trang trang DCVOnline.

Ngày 24 tháng 12, tin tặc dùng hơn 40% PC từ Việt Nam tấn công DCVOnline. Một số máy khác bị chiếm dụng trong cuộc tấn công này là máy ở Mỹ, Canada, Taiwan, Nam Hàn, v.v...

|

| PC tấn công vào DCVOnline Nguồn: DCVOnline |

|

| 34 triệu+ tấn công vào DCVOnline Nguồn: DCVOnline |

DCVOnline (Cập nhật - 22/12/2010) - Tin tặc từ Việt Nam vẫn tiếp tục những cuộc tấn công DDoS vào DCVOnline, sau khi trang web đã được dời sang hosting khác và hoạt động trở lại trong vài giờ, và làm tê liệt hệ thống mạng và server của công ty hosting này.

Chúng tôi vẫn tiếp tục làm việc để đưa trang web trở lại hoạt động bình thường trong thời gian sớm nhất. Những cố gắng phá hoại của tin tặc chỉ làm chúng ta bực mình chứ không có khả năng làm chúng ta im lặng.

Chúng tôi tin tưởng rằng sự thông cảm và ủng hộ tiếp tục của bạn đọc là ở phía chúng tôi.

Ban biên tập DCVOnline

+ Tin tặc từ Việt Nam tiếp tục phá hoại DCVOnline ngày 22/12/2010.

+ Tin tặc tấn công DoS (từ chối dịch vụ) vào DCVOnline, 4900 IP từ Việt Nam.

|

| Giản đồ cuộc tấn công vào DCVOnline Nguồn: DCVOnline |

Tin tặc dùng kỹ thuật DoS (denial-of-service attack), huy động hàng ngàn máy PC cùng lúc truy cập trang web, làm tắc nghẽn mạng và servers của dịch vụ hosting. Trong đợt tấn công ngày hôm qua, có 4900 máy PC có địa chỉ IP từ Việt Nam.

Ban kỹ thuật của DCVOnline tiếp tục làm việc để đưa trang web trở lại hoạt động sớm nhất có thể được.

Chúng tôi rất mong có được sự cảm thông và sự ủng hộ tiếp tục của quý độc giả trong thời gian đang bị phá hoại này.

Thay mặt Ban biên tập DCVOnline,

Lã Mạnh Hùng

- VIỆT NAM: Tin tặc dùng hàng chục triệu máy vi tính tấn công DCVOnline (RFI)- Tại Việt Nam, việc tin tặc tấn công phá hoại các trang thông tin độc lập trên mạng đã trở thành chuyện bình thường, nhưng lần đầu tiên một tờ báo trên mạng bị tấn công với mức độ dữ dội như vậy, đó là DCVOnline. Trong ngày 26/12, tin tặc đã dùng đến 34 triệu máy nối vào trang này để phá theo kiểu "từ chối dịch vụ".

Tin tặc dùng đến 34 triệu máy nối mạng để phá trang thông tin DCVOnline (DR)

Sự kiện tin tặc dùng hàng chục triệu máy vi tính để tấn công đã khiến ban biên tập DCVOnline buộc phải tạm ngưng hoạt động. Từ Montréal, Canada, ông Lã Mạnh Hùng, thành viên Ban biên tập DCVONline cho biết thêm thông tin :

« Đây là loạt tấn công có chủ đích và có dự tính trước. Từ 18/12 đến nay, DCVOnline đã bị tấn công liên tục. Nói một cách tổng quát là tờ báo đã « dọn nhà » 5 lần cho đến ngày 24, tức là đêm Noel. Nói về lần tấn công đầu tiên, anh em chúng tôi vẫn mong ngày càng có nhiều độc giả vào xem DCVOnline. Thường thì theo con số thống kê có khoảng từ 5 đến 10%, nhưng lần tấn công này thì con số khác hẳn : có đến 51%. Con số tuyệt đối là khoảng 4.900 PC đã vào « đọc » DCVOnline.

Khi chúng tôi « dọn nhà » đến một chỗ tương đối ổn định thì họ lại tiếp tục tấn công. Lần tấn công này cũng tương tự như vậy, tức là khoảng 40 % máy tính từ Việt Nam đã bị tin tặc chiếm dụng để nối vào DCVOnline. Những máy khác là từ Hoa Kỳ, Canada, Đài Loan, Hàn Quốc, Trung Quốc, Ấn Độ, Nga, Úc. Gần đây nhất, ngày 26/12, là đợt tấn công lớn nhất trong 5 năm làm việc với tư cách là biên tập viên DCVOnline của tôi. Hôm đó, máy của chúng tôi ghi lại có đến 34 triệu 309 ngàn 281 connections vào DCVOnline ! Một con số chúng tôi chưa khi nào thấy.

Với một số lượng như vậy, không một máy chủ nào, không một đường truyền thuê bao nào có thể giúp trang web tồn tại được. Đó là lý do khiến ban kỹ thuật của chúng tôi phải tạm đóng cửa, để tái phối trí, xem lại về mặt kỹ thuật, chuẩn bị cho tương lai. Không một chỗ nào có tên DCVOnline mà chưa bị tin tặc tấn công. Tất cả những « nhà » mà chúng tôi tạm trú cũng đều bị tin tặc ghé đến. Họ truy kích đến cùng. Họ có những phần mềm có thể tấn công bất cứ lúc nào họ muốn. Khi thấy tên DCVOnline là họ truy kích ngay. Anh em ban kỹ thuật của ban biên tập phải ngày đêm canh giữ tranh web của mình. »

« Đây là loạt tấn công có chủ đích và có dự tính trước. Từ 18/12 đến nay, DCVOnline đã bị tấn công liên tục. Nói một cách tổng quát là tờ báo đã « dọn nhà » 5 lần cho đến ngày 24, tức là đêm Noel. Nói về lần tấn công đầu tiên, anh em chúng tôi vẫn mong ngày càng có nhiều độc giả vào xem DCVOnline. Thường thì theo con số thống kê có khoảng từ 5 đến 10%, nhưng lần tấn công này thì con số khác hẳn : có đến 51%. Con số tuyệt đối là khoảng 4.900 PC đã vào « đọc » DCVOnline.

Khi chúng tôi « dọn nhà » đến một chỗ tương đối ổn định thì họ lại tiếp tục tấn công. Lần tấn công này cũng tương tự như vậy, tức là khoảng 40 % máy tính từ Việt Nam đã bị tin tặc chiếm dụng để nối vào DCVOnline. Những máy khác là từ Hoa Kỳ, Canada, Đài Loan, Hàn Quốc, Trung Quốc, Ấn Độ, Nga, Úc. Gần đây nhất, ngày 26/12, là đợt tấn công lớn nhất trong 5 năm làm việc với tư cách là biên tập viên DCVOnline của tôi. Hôm đó, máy của chúng tôi ghi lại có đến 34 triệu 309 ngàn 281 connections vào DCVOnline ! Một con số chúng tôi chưa khi nào thấy.

Với một số lượng như vậy, không một máy chủ nào, không một đường truyền thuê bao nào có thể giúp trang web tồn tại được. Đó là lý do khiến ban kỹ thuật của chúng tôi phải tạm đóng cửa, để tái phối trí, xem lại về mặt kỹ thuật, chuẩn bị cho tương lai. Không một chỗ nào có tên DCVOnline mà chưa bị tin tặc tấn công. Tất cả những « nhà » mà chúng tôi tạm trú cũng đều bị tin tặc ghé đến. Họ truy kích đến cùng. Họ có những phần mềm có thể tấn công bất cứ lúc nào họ muốn. Khi thấy tên DCVOnline là họ truy kích ngay. Anh em ban kỹ thuật của ban biên tập phải ngày đêm canh giữ tranh web của mình. »

Phe đánh sập các tờ báo mạng và các trang blog đã sử dụng kỹ thuật từ chối dịch vụ, Distributed denial-of-service (DDoS attack), một loại vũ khí thông dụng, phá hoại các trang mạng bằng cách truy cập hàng vạn máy cùng một lúc, khiến trang mạng bị quá tải.

Ông Lã Mạnh Hùng, Chủ biên của tờ báo mạng Đàn Chim Việt (dcvonline.net) cho biết từ ngày 18 tháng 12 đến nay, trang mạng của ông bị đánh sập nhiều lần, tổng cộng phải “dọn nhà” 5 lần, có lần phải dọn nhà vì có 10.000 máy tấn công cùng lúc:

“10.000 máy tấn công trong một giây vào trang mạng thì chắc chắn trang mạng không đủ sức. Bandwith của máy chủ không chịu nổi, dịch vụ hosting của chúng tôi phải tạm thời cho máy ngừng.

Từ ngày 18 đến 22, chúng tôi dọn nhà 5 lần. Mình vừa tạo được một trang mới thì họ đánh ngay tức khắc. Đánh ở đây không có nghĩa là họ có sẵn tin tặc họ chờ mình, mà họ dùng program để đánh mình, program này hễ cứ thấy dcvonline.net hiện trên mạng là tự động đánh; khác với anh em chúng tôi phải thức hôm thức khuya để xem trang web của mình có còn hay không.

Sau khi dọn được vào một cái nhà tương đối chắc vào ngày 22 thì ngày 24 họ lại đánh tiếp, sử dụng mấy ngàn máy tính từ Việt Nam để đánh. Chúng tôi chưa đổ ngày 24.

Qua đến ngày 26, họ tăng cường sức tấn công. Từ khi sinh hoat với dcvonline.net trong 5 năm nay, chưa khi nào tôi thấy có sự đánh phá kịch liệt như vậy.

Con số mà chúng tôi ghi nhận trong máy của chúng tôi, là có 34 triệu connection vào dcvonline.net trong một ngày. Với 34 triệu như thế, tôi nghĩ không có máy nào cỡ như chúng tôi đứng được cả. Do đó chúng tôi phải lấy trang web xuống để tái phối trí, ban kỹ thuật phải làm việc lại.”

Ông Nguyễn Văn Lục, thường xuyên viết bài trên mạng, cho rằng các vụ tấn công này làm cho những người làm báo mạng đau đầu, vì hầu hết toàn là những người có công ăn việc làm khác, làm báo mạng chỉ vì thích và tự nguyện mà thôi. Nhưng nghĩ lại, ông nói, các cuộc tấn công này cũng có mặt tích cực của nó:

“Chúng tôi cảm thấy tiếng nói của chúng tôi đã được nghe và đã được Hà Nội để ý tới; vì thế họ cố tình đánh phá chúng tôi. Về mặt đó tôi cho là tích cực.”

Tuy nhiên, theo lời ông Lã Mạnh Hùng, đợt này có điểm đáng mừng là dcvonline.net đã được sự giúp sức của Dân Làm Báo, là trang mạng của các nhà báo bên trong Việt Nam không chấp nhận đi theo lề phải:

“Trang Dân Làm Báo đã giúp đỡ chúng tôi đăng tải bài vở khi dcvonline.net bị tạm thời hạ xuống. Nhưng ngay khi họ giúp đăng những bài đó thì họ bị tấn công.”

Giống như các trang web khác, ông Hùng cho rằng đây là một cuộc chiến không cân xứng:

“Nếu nói về vật lực thì chắc chắn một đảng cầm quyền dùng tài lực của nhân dân, một một quốc gia 83 triệu người, chắc chắn so với các trang báo mạng như chúng tôi thì giống như trứng chọi đá; vì họ là những người có quyền, có súng và có tiền.

Chúng tôi là những người làm báo không thuộc một tổ chức, đảng phái nào. Chúng tôi chỉ là những người hãnh diện mình là công dân Việt Nam, muốn đóng góp vào một chế độ truyền thông tự do, đa chiều để đưa đất nước đến một nền dân chủ bền vững, một xã hội công bằng cho tất cả mọi người, trong cũng như ngoài nước.”

Liệu có một giải pháp lý tưởng để cuộc chiến trên mạng này chấm dứt? Ông Nguyễn Văn Lục, với tư cách riêng của một người viết nhiều trên các trang mạng, cho biết:

“Để có thể có một tiếng nói vững, không bị phá phách, tôi chỉ mong người đọc nếu mỗi người chỉ cần cho chúng tôi 10 đồng một năm thôi, thì chúng tôi sẽ có đủ phương tiện để tiếp tục làm việc. Còn bây giờ thì chúng tôi gặp khốn đốn vì anh em phải chia xẻ gánh vác trách nhiệm tinh thần và vật chất. Nếu được người đọc chia xẻ trách nhiệm như vậy thì quá quý.”

Và sau đây là ý kiến của ông Lã Mạnh Hùng, Chủ biên của tờ báo mạng dcvonline.net:

“Tôi nghĩ giải pháp lý tưởng nhất là không có một đảng độc tài trong nước, người dân trong nước thực sự làm chủ đất nước của mình. Muốn người dân thực sự làm chủ đất nước thì chỉ có người dân mới quyết định. Ngoài ra, dòng sinh mệnh rất là nhỏ của các tờ báo như chúng tôi tùy thuộc vào quyết định của quần chúng.”

Ông Lã Mạnh Hùng, Chủ biên của tờ báo mạng Đàn Chim Việt (dcvonline.net) cho biết từ ngày 18 tháng 12 đến nay, trang mạng của ông bị đánh sập nhiều lần, tổng cộng phải “dọn nhà” 5 lần, có lần phải dọn nhà vì có 10.000 máy tấn công cùng lúc:

“10.000 máy tấn công trong một giây vào trang mạng thì chắc chắn trang mạng không đủ sức. Bandwith của máy chủ không chịu nổi, dịch vụ hosting của chúng tôi phải tạm thời cho máy ngừng.

Từ ngày 18 đến 22, chúng tôi dọn nhà 5 lần. Mình vừa tạo được một trang mới thì họ đánh ngay tức khắc. Đánh ở đây không có nghĩa là họ có sẵn tin tặc họ chờ mình, mà họ dùng program để đánh mình, program này hễ cứ thấy dcvonline.net hiện trên mạng là tự động đánh; khác với anh em chúng tôi phải thức hôm thức khuya để xem trang web của mình có còn hay không.

Sau khi dọn được vào một cái nhà tương đối chắc vào ngày 22 thì ngày 24 họ lại đánh tiếp, sử dụng mấy ngàn máy tính từ Việt Nam để đánh. Chúng tôi chưa đổ ngày 24.

Qua đến ngày 26, họ tăng cường sức tấn công. Từ khi sinh hoat với dcvonline.net trong 5 năm nay, chưa khi nào tôi thấy có sự đánh phá kịch liệt như vậy.

Con số mà chúng tôi ghi nhận trong máy của chúng tôi, là có 34 triệu connection vào dcvonline.net trong một ngày. Với 34 triệu như thế, tôi nghĩ không có máy nào cỡ như chúng tôi đứng được cả. Do đó chúng tôi phải lấy trang web xuống để tái phối trí, ban kỹ thuật phải làm việc lại.”

Ông Nguyễn Văn Lục, thường xuyên viết bài trên mạng, cho rằng các vụ tấn công này làm cho những người làm báo mạng đau đầu, vì hầu hết toàn là những người có công ăn việc làm khác, làm báo mạng chỉ vì thích và tự nguyện mà thôi. Nhưng nghĩ lại, ông nói, các cuộc tấn công này cũng có mặt tích cực của nó:

“Chúng tôi cảm thấy tiếng nói của chúng tôi đã được nghe và đã được Hà Nội để ý tới; vì thế họ cố tình đánh phá chúng tôi. Về mặt đó tôi cho là tích cực.”

Tuy nhiên, theo lời ông Lã Mạnh Hùng, đợt này có điểm đáng mừng là dcvonline.net đã được sự giúp sức của Dân Làm Báo, là trang mạng của các nhà báo bên trong Việt Nam không chấp nhận đi theo lề phải:

“Trang Dân Làm Báo đã giúp đỡ chúng tôi đăng tải bài vở khi dcvonline.net bị tạm thời hạ xuống. Nhưng ngay khi họ giúp đăng những bài đó thì họ bị tấn công.”

Giống như các trang web khác, ông Hùng cho rằng đây là một cuộc chiến không cân xứng:

“Nếu nói về vật lực thì chắc chắn một đảng cầm quyền dùng tài lực của nhân dân, một một quốc gia 83 triệu người, chắc chắn so với các trang báo mạng như chúng tôi thì giống như trứng chọi đá; vì họ là những người có quyền, có súng và có tiền.

Chúng tôi là những người làm báo không thuộc một tổ chức, đảng phái nào. Chúng tôi chỉ là những người hãnh diện mình là công dân Việt Nam, muốn đóng góp vào một chế độ truyền thông tự do, đa chiều để đưa đất nước đến một nền dân chủ bền vững, một xã hội công bằng cho tất cả mọi người, trong cũng như ngoài nước.”

Liệu có một giải pháp lý tưởng để cuộc chiến trên mạng này chấm dứt? Ông Nguyễn Văn Lục, với tư cách riêng của một người viết nhiều trên các trang mạng, cho biết:

“Để có thể có một tiếng nói vững, không bị phá phách, tôi chỉ mong người đọc nếu mỗi người chỉ cần cho chúng tôi 10 đồng một năm thôi, thì chúng tôi sẽ có đủ phương tiện để tiếp tục làm việc. Còn bây giờ thì chúng tôi gặp khốn đốn vì anh em phải chia xẻ gánh vác trách nhiệm tinh thần và vật chất. Nếu được người đọc chia xẻ trách nhiệm như vậy thì quá quý.”

Và sau đây là ý kiến của ông Lã Mạnh Hùng, Chủ biên của tờ báo mạng dcvonline.net:

“Tôi nghĩ giải pháp lý tưởng nhất là không có một đảng độc tài trong nước, người dân trong nước thực sự làm chủ đất nước của mình. Muốn người dân thực sự làm chủ đất nước thì chỉ có người dân mới quyết định. Ngoài ra, dòng sinh mệnh rất là nhỏ của các tờ báo như chúng tôi tùy thuộc vào quyết định của quần chúng.”